AWS Site to Site VPN 만들기

시작하기 앞서

최근 3개월동안 사내 SI 프로젝트를 진행하였다.

그 때문에 블로그를 쓸 여유가 없었다..

SI를 하면서 많은 데브옵스 지식을 알게 되어, 이번에는 해당 지식 위주로 공유? 해보자 한다.

일단은 AWS Site-to-Site VPN 구축 편부터 시작하고자 한다.

Site-to-Site VPN

AWS에는 VPC라는 서비스가 있는데, 거기서 말하는 대로 가상 네트워크이다.

즉 당직의 솔루션을 VPC 위에다 구축해 놓고, 여러 클라이언트(고객)을 이곳에 접속하도록 설정할 수 있다.

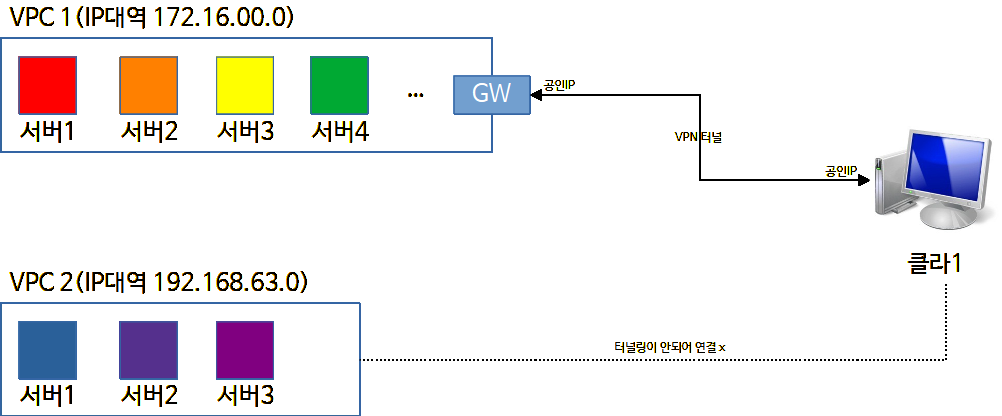

이때 아무나 서비스에 연결할 수는 없으므로, 사용하는 기술이 Site-to-Site VPN이다.

VPC는 기본적으로 외부에 닫혀 있으나 특정 클라이언트에 한해서는 연결을 허용하는 것이다.

이 그림처럼 특정 클라이언트의 IP에 연결되는 게이트웨이를 생성하고 그 게이트웨이와 클라이언트를 잇는 가상 사설망을 만들면 되는 것이다!

이는 올해 초 가상 사설망 문서에서도 설명했듯이, 가상 사설망의 목적 중 하나는 고립계(?)와 외부를 잇는 것이기 때문이다.

참고로 AWS는 기본적으로 Site-to-Site VPN을 생성하면 이중화를 위해 터널을 2개 준다.

네트워크 간 연결과 NAT

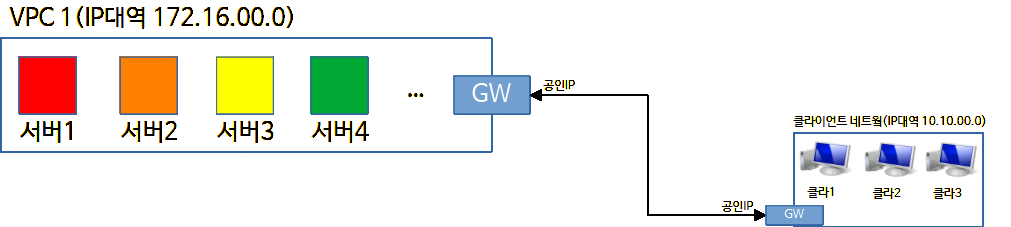

그런데 만일 클라이언트가 PC 한대가 아닌 기업체 같이 하나의 네트워크라면?

그럴 때는 마찬가지로 그 네트워크의 게이트웨이 주소를 연결하면 된다.

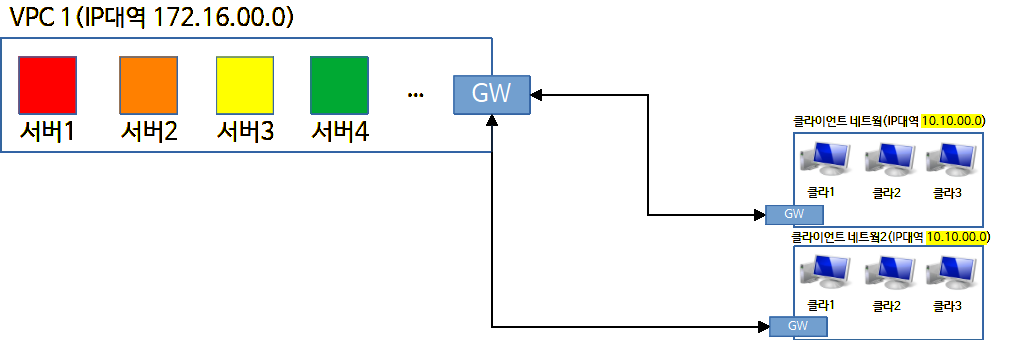

그런데 만일 서비스에 새로운 네트웤을 연결해야 하는데 내부 주소가 기존 클라이언트와 동일하다면?

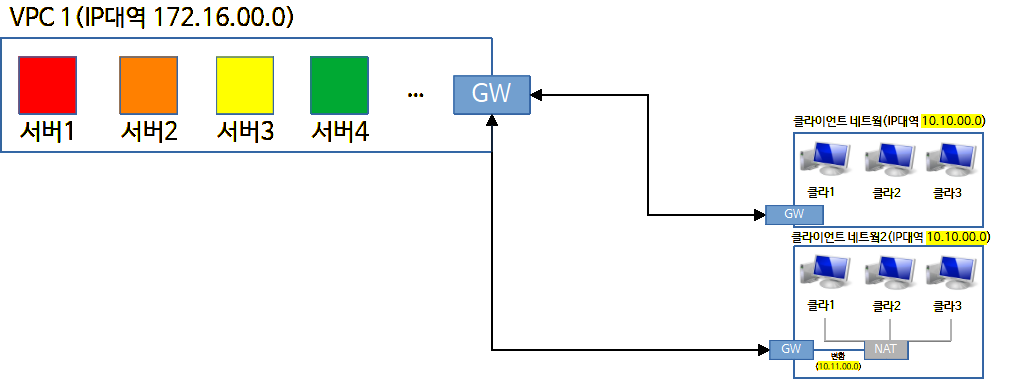

이럴 때는 NAT을 사용해 둘 중 하나의 클라이언트 내부 IP주소를 바꿔줘야 한다.

즉 2번 네트웤 내부에 NAT을 추가해 터널상에서는 다른 IP 대역인 것처럼 하는 것이다.

NAT 하는 방법은 공유기/장비 설정별로 다르기 때문에 패쓰~

하는 방법

제작중…(자택에서 AWS 콘솔에 안들어가져요~)